¿Sabes si han hackeado a tu competencia?

Seguro que le interesa saber si su competencia ha tenido recientemente algún ciberataque. Hará bien, desde luego, pero no por una cuestión de curiosidad o puro morbo. El asunto es mucho más complejo. Si su competencia ha sido hackeada, es probable que su empresa también esté en la lista de los hackers. Es más, es altamente probable que haya sido hackeado ya y no sea consciente de ello.

“Hay dos tipos de compañías: las que han sido hackeadas y las que todavía no saben que lo han sido”, ésta declaración de James Comey, director del FNI desde 2013, es una de las frases más recurrentes de los expertos de Ciberseguridad.

Los datos con los que se trabajan en Ciberseguridad son inquietantes, los ataques pueden desarrollarse durante días, semanas y meses sin ser detectados. Se calcula que cada hora hay 4,3 millones de intentos de phishing (suplantar su identidad) y 1,8 millones de ataques de malware. Cada ataque puede suponer un coste medio de 3,5 millones de euros para la empresa.

Los ciberdelincuentes están cada día más organizados y no esperan. Por eso, la seguridad de la compañía debe apoyarse en la vigilancia activa y en los servicios de inteligencia. “No se puede entender la seguridad sin contar con la Ciberinteligencia, éste es un aspecto clave de la estrategia de defensa, explica Marc Martínez, socio responsable de Ciberseguridad de KPMG en España. “¿Cómo sino va a una empresa a poder anticiparse a potenciales amenazas y ataques? Es necesario adelantarse a los cibercriminales y, para ello, es útil saber qué está ocurriendo en otras empresas, en nuestro sector y en el mercado en general”, concluye Martínez.

Solo implantando unos sólidos servicios de inteligencia se puede reducir considerablemente el riesgo de sufrir ataques que, no sólo dañan la reputación de la compañía, sino que también pueden tener un importante impacto en el negocio. En su recién publicado informe 2017 Security Annual Report, Cisco calcula que casi un tercio de las organizaciones que sufrió un ataque en 2016 perdió clientes, oportunidades de negocio e ingresos por encima del 20%. Las consecuencias pueden ser aún más graves: un ataque de estas características puede llevar a una empresa a la quiebra, como le pasó a la web de citas Ashley Madison.

Más información y automatización

La Ciberinteligencia no es algo novedoso, de hecho, el análisis de la información ha existido siempre. Hace un par de décadas, las búsquedas se daban en archivos empresariales, históricos, boletines oficiales, páginas blancas, etc. Más tarde se han añadido los buscadores de Internet, las redes sociales, foros, blogs, prensa… Internet en toda su dimensión, por lo que todo se ha complicado mucho más.

Nunca antes hubo tal grado de información, por un lado, ni tal capacidad de automatización, por otro, para encontrar respuestas a las cuestiones que les preocupan a las empresas. ¿Está alguien amenazando mi organización? ¿Y a mis competidores? ¿Alguno ha sido atacado recientemente? ¿Están suplantando la identidad corporativa para captar credenciales o datos de los clientes? ¿Alguien ha simulado mi app y la gente se la está bajando y trabajando con ella como si fuera la oficial? ¿Qué grado de riesgo tengo de sufrir un ataque que colapse mi web? ¿Puedo saber en qué países de los que tengo presencia hay más riesgo en estos momentos para ciertos tipos de delitos cibernéticos?

Aunque ciertamente parezca increíble, hoy es posible dar respuestas a todas esas preguntas y muchas más en poco tiempo. Claro que, para eso, hacen falta dos cosas. Una, disponer de las herramientas necesarias para llevar a cabo una monitorización exhaustiva –una plataforma perfectamente adiestrada para capturar todos esos datos de forma automática y mostrarlos visualmente-. Y, dos, saber pescar bien en los lugares adecuados.

Alerta temprana

La Ciberinteligencia puede actuar ex ante, para prevenir, detectar problemas, anomalías o actividades inusuales, de forma que actúe como una alerta temprana para reducir el tiempo que transcurre entre la amenaza de vulnerabilidad y la resolución del ataque. También ofrece una visión conjunta de las amenazas globales y, por supuesto, permite actuar ex post, para sellar el agujero que se haya abierto en los sistemas de seguridad.

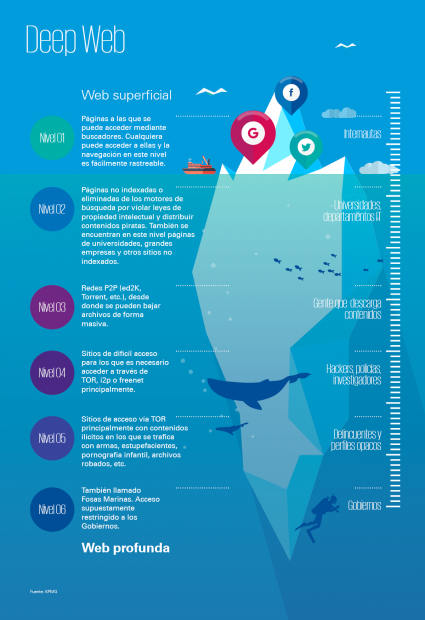

Podríamos decir que la Ciberinteligencia es como un enorme radar con una sensibilidad extrema que identifica cualquier cosa que se mueva en el océano de Internet y tenga una forma extraña o poco habitual. No en la superficie, en la llamada capa Google, a los ojos de todos, sino en lo más profundo, en la negra oscuridad que define la Internet profunda (Deep Web).

La Deep Web (Internet Profunda) representa el 96% de la Red

La Internet Profunda, constituida por varias capas, representa el 96% del total de Internet. Las páginas allí recogidas escapan a los motores de búsqueda como Google, Bing o Yahoo, por citar solo algunos de los más conocidos. Allí las mafias campan a sus anchas, como pez en el agua. “En la red TOR, dentro de la red oscura, se esconden mafias que aprovechan su anonimato para comerciar con la información sustraída ilícitamente de organismos de todo el mundo”, señala Juan Antonio Calles, responsable del CyberLab de KPMG España. En la Internet profunda se trafica con pornografía, drogas, armas, etc. Y, además, se pueden comprar listados de cuentas bancarias, credenciales, historiales médicos personales y miles de datos perfectamente válidos de tarjetas de crédito a partir de cifras irrisorias como cuatro o cinco dólares por lote.

Si a una empresa le han robado información, si alguien está intentando atacar una compañía, lanzar un malware para tumbar su web o intentar suplantar su identidad (phishing) para robar los datos, es muy probable que haya dejado algún tipo de rastro en la Deep Web o en otros repositorios y bases de datos en los que es obligado mirar, según el tipo de delito que se trate.

Por ello, hay que bucear por allí para encontrar pistas, atar cabos y llevar a cabo diferentes análisis para cruzar unos datos con otros. Esto permite detectar no sólo riesgos para la seguridad de los sistemas corporativos, sino también riesgos que pueden ocasionar un enorme daño reputacional como ocurriría si, por ejemplo, alguien se apropiara de la web, de la cuenta de la empresa en redes sociales, está haciendo un uso ilícito de la marca o ha suplantado al CEO enviando emails desde su cuenta.

Por eso, para ser realmente efectiva, la Ciberinteligencia debe abarcar un campo mucho más amplio al incluir la monitorización también de todas las fuentes de información disponibles: redes sociales, vídeos, detención de influencers, análisis emocional (positivo, negativo o neutro) sobre lo que se dice de la marca, quién lo dice, cuáles son los puntos calientes de esa conversación (la geolocalización por móvil y la dirección IP del ordenador permite identificar exactamente los lugares), seguimiento en tiempo real de los comentarios en los diferentes idiomas, etc. Hoy todo esto es posible si se dispone de una herramienta automatizada que carga esta información y, con un sistema de visualización de datos, permite ver de un vistazo y de forma sencilla todo el campo riesgos potenciales y reales.

Prevenir posibles daños

“Acceder a información masivamente y en tiempo real ayuda a entender los riesgos de una organización. Y conociendo los riesgos se pueden tomar medidas de protección de forma eficiente, medidas que ayudarán a prevenir fenómenos potencialmente dañinos para la organización”, señala Javier Santos, director en el área de IT Advisory de KPMG España. Además, subraya que “la integración de la Ciberinteligencia en la Ciberseguridad de la organización es vital para poder realizar una gestión de seguridad madura, y nos permitirá realizar una seguridad preventiva eficiente”.

La Ciberseguridad es una cuestión clave, estratégica. El World Economic Forum incluyó el robo masivo de datos entre los principales riesgos mundiales de 2017 en su último informe Global Risks Report . No prestarle atención a esta cuestión causaría, tarde o temprano, daños económicos y reputacionales elevados. Al margen de las multas que puedan imponer los reguladores, tanto en Estados Unidos como en Europa, cuando en mayo de 2018 entre en vigor el Reglamento General de Protección de Datos de la Unión Europea (GDPR). El tiempo apremia y es necesario estar preparado cuanto antes.

Temas:

- Ciberataques

- Ciberseguridad