La IP de Defensa del ataque a Vox está en un centro de comunicaciones militares

Un complejo de edificios del Ministerio de Defensa, en el que se ubica uno de los centros clave en las comunicaciones de las Fuerzas Armadas, aparece como el lugar donde está registrada la dirección IP que atacó a Vox durante la campaña del 28-A.

El rastreo de la dirección IP adscrita al Ministerio de Defensa que figura entre las que atacaron a Vox apunta hacia una dirección física de Madrid: el número 289 de la calle Arturo Soria. Allí se encuentran las oficinas centrales del Centro de Sistemas y Tecnologías de la Información y las Comunicaciones. Unas instalaciones clave para las Fuerzas Armadas, ya que por allí pasan todas las comunicaciones informáticas de los usuarios adscritos a Defensa.

Técnicos forenses continúan analizando los detalles del ciberataque que tumbó los servidores de Vox antes del 28-A. Fueron, como desveló OKDIARIO, múltiples ataques realizados mediante la técnica de ‘denegación de servicio’. La Guardia Civil también ha abierto una investigación, en la que se reflejan los datos obtenidos por la firma Funcionalia por encargo del partido de Santiago Abascal.

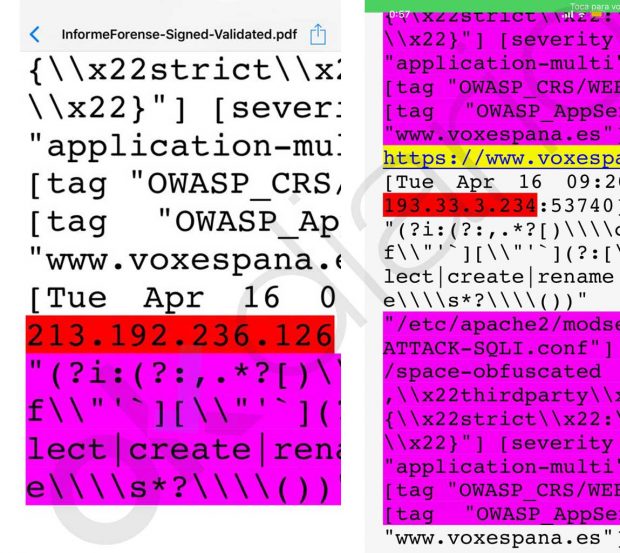

Lo más significativo hasta el momento de esa investigación es la aparición de al menos una dirección IP -la ‘matrícula’ que identifica a un ordenador conectado a internet- correspondiente al Ministerio de Defensa. En concreto, la ‘193.33.3.234’.

Un rastreo a ese número ofrece datos técnicos sobre quién se encuentra detrás de ese ordenador. Y en este caso, uno de los más sorprendentes es la ubicación del propietario de esa IP: el número 289 de la calle Arturo Soria de Madrid.

Centro clave para Defensa

El motivo principal por el que la dirección ‘Arturo Soria 289’ figura tras la IP que atacó a Vox es que en esa ubicación se encuentra el Centro de Sistemas y Tecnologías de la Información y las Comunicaciones (CESTIC). Desde la calle se puede ver la presencia de una imponente antena de comunicaciones, aunque el resto de las instalaciones permanecen ocultas al público y cubiertas por un muro de gran altura.

Se trata de un organismo, con un general de división al mando, que depende directamente de la Secretaría de Estado de Defensa. Su misión es proporcionar “servicios de la infraestructura integral de información para la Defensa”. Es decir, gestiona servicios de telefonía, correo electrónico, almacenamiento de información, acceso a bases de datos internas y navegación por internet para los usuarios adscritos al Ministerio.

En la práctica, según ha sabido OKDIARIO, por allí pasan todas las comunicaciones informáticas -entrantes y salientes- que se producen en Defensa. En el Órgano Central del Ministerio, el Estado Mayor de la Defensa, el Ejército de Tierra, del Aire, la Armada y la UME. Y también se gestionan las comunicaciones con el exterior de todas las unidades desplegadas en misión internacional.

Epicentro de comunicaciones

El CESTIC, en definitiva, es el epicentro de las comunicaciones militares de la red de propósito general o ‘WAN PG’. Los paquetes de datos que se lanzaron masivamente contra los servidores de Vox con la intención de tumbar los servidores pasaron por este núcleo sin que, al parecer, fuesen detectados.

Este centro está ubicado en un complejo de edificios perteneciente al Ministerio de Defensa. Entre las instalaciones que comprende este recinto está la base de la AGRUMAD, la Agrupación de Madrid de Infantería de Marina. Al otro lado del recinto se ubican las llamadas Torres Ágora, un gran edificio que alberga a la mayor parte del personal adscrito al Ministerio de Exteriores. Y en las proximidades hay embajadas como la de Arabia Saudí, India, Libia o Corea del Sur. Un distrito ‘blindado’.

No fue fortuito

El ciberataque realizado desde IPs del Ministerio de Defensa y el PSOE no es confundible con actos fortuitos y sin intención de tumbar los servicios digitales del objeto bombardeado, en este caso el partido político Vox. Como certifica la denuncia y el informe forense presentado por Vox ante la Justicia, el ataque se ha producido con un carácter “continuado y dirigido a la página web de www.voxespana.es».

Y pese a que los mecanismos de defensa de la Home del partido de Abascal consiguieron impedir que se accediera a “archivos físicos alojados en el servidor web”, lo cierto es que “los atacantes han utilizado medios públicos de consulta en servidores de nombres para dirigir los ataques contra el servidor o servidores”, que se han utilizado en estos bombardeos esquemas de ataque altamente sofisticados como “un sistema de ataque DoS (Denial of Service) que pretendía saturar y sobrepasar los recursos técnicos de la máquina”; como “técnicas de ataque consistentes en la inyección de código SQL a través de peticiones a la página y contra los manejadores de los distintos formularios”; “escaneos de puertos masivos a la máquina”; “manipulación de paquetes TCP para simulación de paquetes contra la IP de la máquina atacada”; “paquetes dirigidos a puertos operativos de la máquina para saturar la interfaz de red y el firewall”; o “ataques, principalmente mediante navegadores de ordenadores secuestrados o “botnets” infectados con un malware controlado por los atacantes”.

Todo ello para llegar a superar los “30.000.000 millones de solicitudes en un período de 4 horas, en diferentes franjas horarias” con un objetivo “muy concreto de afectar a los servicios digitales de nuestro cliente de cualquier forma y a cualquier precio”, tal y como señala ya la documentación en poder de la Justicia y de la Guardia Civil.

La estrategia está clara y la gravedad es indudable al aparecer una IP del Ministerio de Defensa en un bombardeo con cuatro ataques distintos. Lo que avala la tesis de que, si el ordenador estaba secuestrado, lo estuvo de forma intensa y superando los controles oficiales del departamento.

Investigación en Defensa

El Ministerio de Defensa, tal y como informó OKDIARIO, inició una investigación interna para determinar cómo pudo un ordenador o varios adscritos a su red participar en este ciberataque contra Vox.

La hipótesis inicial del departamento de Margarita Robles apunta a que podría tratarse de un ordenador infectado por un virus. Lo que ha venido denominándose un ‘zombi’, un dispositivo sobre el que un hacker externo toma el control en un momento dado.

Eso no explica, sin embargo, el porqué no fue detectada esa supuesta invasión externa en ordenadores de la red de Defensa. Ni cómo los organismos que velan por la seguridad de las redes de comunicación militares no pudieron detectar ese tráfico de datos inusual, sistemático y masivo contra los servidores de Vox.

Hace tres meses Defensa admitió que sus servidores habían sufrido un ataque exterior de larga duración. Comenzó en las últimas semanas de 2018 y no fue detectado hasta principios de marzo.

Días después, Margarita Robles acudió en persona a la sede del CESTIC, en la citada Arturo Soria 289, para recibir explicaciones directas de los mandos sobre el ciberataque. Una invasión en las redes de Defensa de la que aún no se conoce alcance exacto.