El Centro Criptológico tiene un «sistema de alerta temprana» para detectar ataques como el de Sánchez

El Centro Criptológico Nacional (CCN) posee desde 2008 un “sistema de alerta temprana” (SAT) para detectar vulnerabilidades y ataques como el sufrido por el presidente del Gobierno, Pedro Sánchez, y la ministra de Defensa, Margarita Robles. Estos sistemas están coordinados por un mini ejército de entre seis mil y siete mil funcionarios que trabajan desde el año 2004, fecha de su fundación, en el CCN. Este personal está formado por civiles pero también por militares.

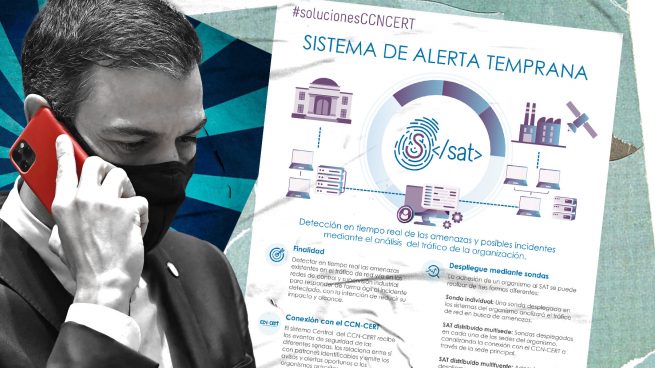

El Sistema de Alerta Temprana (SAT) desarrollado por el CCN-CERT (Equipo de Respuesta ante Incidentes) intenta desde 2008 prevenir incidentes antes de que se produzcan, «detectarlos para reducir su impacto y alcance», según el propio CCN, un organismo adscrito al Centro Nacional de Inteligencia (CNI), que posee varios sistemas de alerta para detectar ataques como el sufrido por el teléfono del presidente del Gobierno y de la ministra de Defensa. El papel del CCN consiste además en coordinar a diferentes organismos de la Administración para que utilicen medios o procedimientos de cifrado en sus trabajos y comunicaciones, también a los miembros del Gobierno.

Los SAT cuentan con varias vertientes dirigidas al mismo objetivo, la detección temprana de intrusiones. En todos los casos existe un portal en Internet donde los responsables de la seguridad en cada ministerio u organismo oficial pueden acceder a consultas de incidentes y alertas en tiempos reales, pero solo puede ver los suyos propios y no los de otros organismos, por ejemplo, Presidencia del Gobierno solo puede acceder a los suyos y no a los de Defensa.

Los actuales sistemas de alerta temprana son tres. El SAT ICS, dirigido al control de plantas industriales y sistemas estratégicos de importancia para el Estado como hospitales, operadores de transporte, centros de investigación y gestión de edificios “sensibles” como ministerios o el mismo Palacio de la Moncloa.

El SAT INET es un servicio desarrollado e implantado por el Equipo de Respuesta ante Incidentes de Seguridad de la Información del Centro Criptológico Nacional (CCN-CERT) para la detección en tiempo real de las amenazas e incidentes existentes en el tráfico que fluye en la red interna de los ministerios. Su puesta en marcha necesita implantar una sonda individual en la red del Organismo, que se encarga de recolectar la información de seguridad relevante que detecta y después de un primer filtrado, envía los datos de seguridad hacia el sistema central, que si detecta alguna anomalía emite un aviso y alerta sobre las brechas detectadas. La actualización, gestión y mantenimiento de esta sonda depende en exclusiva del CCN-CERT y no de los ministerios.

El tercer SAT SARA está desarrollado por el Ministerio de Hacienda y de Administraciones Públicas, siendo el segundo el organismo responsable de la red SARA. En este caso, se trataría de preservar los datos económicos y fiscales que posee este organismo.

El CCN fue creado en el año 2004, a través del Real Decreto 421/2004, adscrito al Centro Nacional de Inteligencia (CNI). La directora del CNI, que tiene rango de Secretaria de Estado, es la responsable de dirigir el Centro Criptológico Nacional. Por ello, el CCN comparte con el CNI medios, legislación y recursos técnicos y humanos.

El CERT es la Capacidad de Respuesta a incidentes de Seguridad de la Información del CCN, adscrito a su vez al CNI. Este servicio se creó en el año 2006. Su misión es contribuir a “la mejora de la ciberseguridad española, siendo el centro de alerta y respuesta nacional que coopere y ayude a responder de forma rápida y eficiente a los ciberataques y a afrontar de forma activa las ciberamenazas, incluyendo la coordinación a nivel público estatal de las distintas Capacidades de Respuesta a Incidentes o Centros de Operaciones de Ciberseguridad existentes”, según el propio CCN.

El CCN llegó a publicar 297 documentos sobre amenazas, ataques análisis de códigos dañinos y vulnerabilidades. Esta cifra supuso un incremento del 36 por ciento frente al año anterior. El CERT emitió 91 avisos y alertas sobre las campañas de malware, la mayoría relacionadas con el Covid 19 que pretendían infectar a organismos públicos.